22/07/2025

Actualité

Nouvelle version de M&NTIS Platform

Frédéric Guihery

M&NTIS Platform est une solution SaaS destinée au test d’efficacité de produits de défense (AV, EDR, sondes réseau/NDR, SIEM, XDR, …) et d’architectures de supervision. M&NTIS Platform permet par ailleurs d’entrainer des équipes SOC et CERT dans des environnements immersifs (Cyber Range) face à des campagnes d’attaques réalistes

We’re excited to announce the release of M&NTIS version v2025.07! This update brings powerful new features, extended integrations, and key platform improvements to enhance your security testing and training experience.

These new features significantly enhance the defensive training use case within M&NTIS. From improved visualization of attack timelines and enriched topologies to seamless access to integrated SIEM platforms and collaborative tools like Etherpad, defenders can now investigate, analyze, and respond to simulated threats in a more realistic and efficient environment.

Besides, the introduction of two new catalog types — baseboxes and topologies — lays the foundation for a brand-new use case: penetration testing and red team training. These catalogues allow users to spin up labs tailored to offensive tools and exploit testing.

Frontend Enhancements

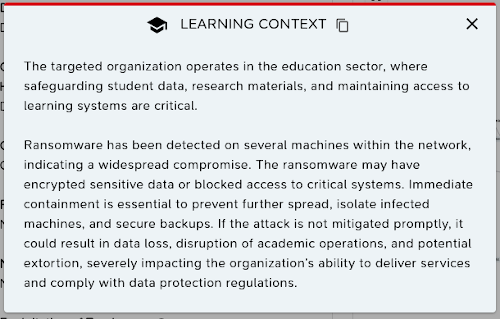

- Scenario Notes: Contextual training notes are now available for training participants.

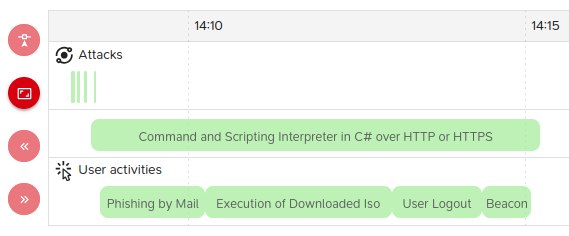

- Timeline Visualization: Chronological display of attack scenario timelines.

- Topology View Improvements:

- Fullscreen topology display

- Export topology as PNG image

- Export topology as YAML text

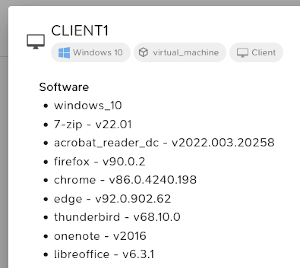

- Display of deployed applications and their versions

Labs

- Direct links to integrated SIEMs are now accessible from labs

- Added EN keyboard mapping support for interacting with lab machines

Defense Integrations

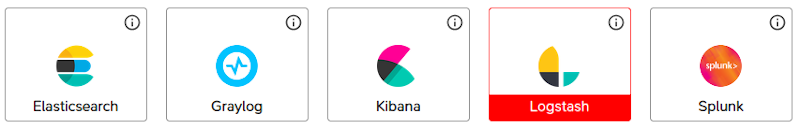

- Added support for:

- Graylog SIEM

- Splunk SIEM

- Added Etherpad as a collaborative investigation note-taking

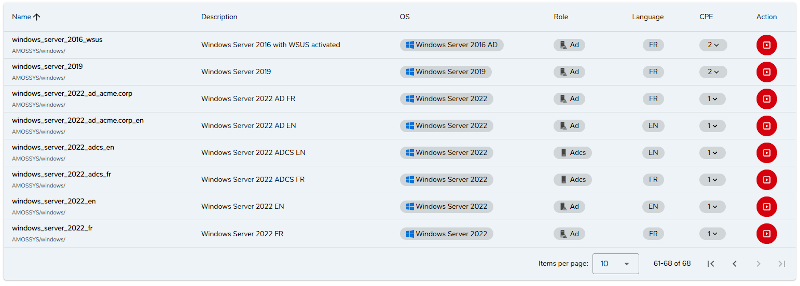

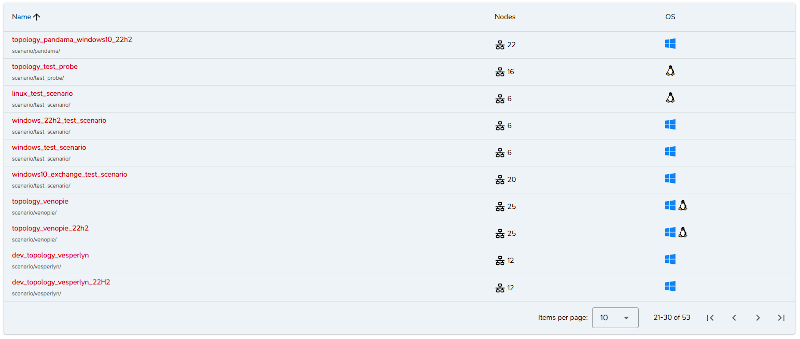

Catalogs

- Basebox catalog is now available, with the option to launch dedicated labs based on single virtual machine

- Topology catalog is now available, with the option to launch dedicated labs based on realistic topologies

Platform Upgrades

- Complete overhaul of the permissions management system

- Overhaul of the catalog management system

- Support for Packer to enable automated VM generation

Fixes & Improvements

- Fixed access to the relay server from within a lab

- Fixed timeout errors when uploading large files via Ansible

- Improved scenario execution stability

To date, M&NTIS Platform provides the following catalogs:

- 182 unit attack techniques, referenced according to the MITRE ATT&CK matrix.

- 7 complete and realistic attack scenarios (killchains).

- 193 datasets, containing system and network traces of attacks already played.